Доста често сме свидетели на нови методи за атака от страна на хакери чрез разнообразни зловредни софтуерни решения и подходи. Като цяло досега платформата на Apple (macOS) до голяма степен остава незасегната, но разбира се и тук има опити за злоупотреби, като те изглежда зачестяват. Такъв е и случаят с досега невиждан зловреден код за Mac.

Става дума за решение, което инфектира криптоборса и има пълен набор от способности, включително възможност за кражба на лични данни и изтегляне и изпълняване на нови зловредни файлове. Зловредният код е с името JokerSpy и е създаден на програмния език Python, като използва инструмент с отворен код познат като SwiftBelt. Този инструмент води началото си като легитимно решение, за тест от страна на професионалистите в сферата на сигурността, за уязвимост на мрежите си. JokerSpy се появи за първи път по-рано през месеца в публикация на Bitdefender. Учени от компанията споделиха, че са изолирали компоненти за Windows и Linux, което подсказва за наличието на негови вариации за двете платформи.

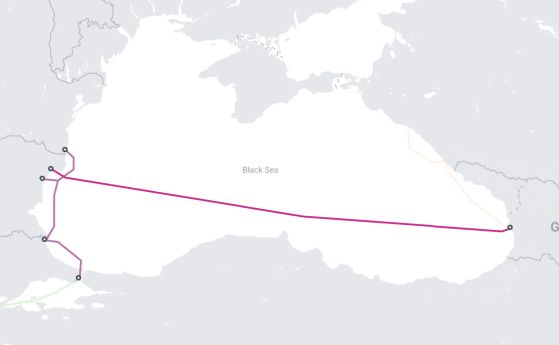

Близо седмица по-късно и учени от Elastic споделят, че техния инструмент за диагностика е засякъл xcc, бинарен файл, който е част от JokerSpy. От компанията не споделят коя жертвата на атаката, но добавят, че става дума за известна японска криптоборса. След изпълняване на xcc, хакерите се опитват да прескочат защитата TCC в macOS, която изисква изрично разрешение от страна на потребителя преди да добие достъп до сторидж, контакти и други ресурси, включително и да записва екрана.

Заменяйки съществуващата база данни TCC със своя хакерите изглежда се опитват да потиснат известията, които иначе биха се появили при активиране на JokerSpy. В предходни атаки прескачането на TCC е осъществявано чрез използване на уязвимости в тази защитна система. Учени също така са демонстрирали атаки, в които също успяват да постигнат това. Изпълнимият xcc проверява разрешенията за TCC и разпознава приложението, което потребителят използва в момента. След това изтегля и инсталира sh.py, който е и основния енджин за зловредния код JokerSpy.

След като системата бъде компрометирана и заразена с JokerSpy хакерите имат голяма степен на управление над нея, споделят учени в сферата на сигурността. Освен това чрез наличието на задна врата хакерите могат да инсталират допълнителни компоненти на заден фон и потенциално да се възползват от още експлойти. Учените обаче все още нямат яснота как бива инсталиран JokerSpy. Според Elastic е възможно първоначалният достъп за зловредния код да е чрез плъгин или зависимост на приложение от трета страна, които дават достъп на решението. Теорията до голяма степен се потвърждава и от учените от Bitdefender.

JokerSpy не бива засечен от повечето антивирусни решения след първата си поява, но към момента той бива открит от болшинството енджини. И докато засега няма потвърждение за съществуването на версии за Windows или Linux, все пак трябва да се подхожда с внимание и за подобна възможност.

Коментари

Моля, регистрирайте се от TУК!

Ако вече имате регистрация, натиснете ТУК!

Няма коментари към тази новина !

Последни коментари